2023 年终总结

没啥好说的其实,无非就是看病、写代码、读研、打游戏。

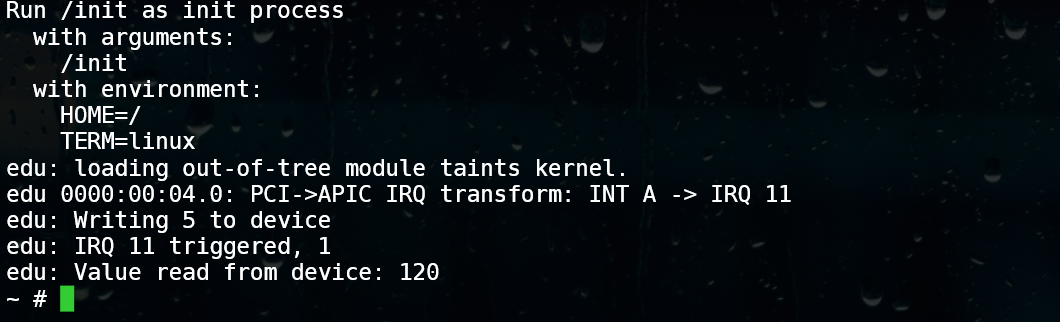

续集来了,QEMU i440fx 中断拦截设计 (外设中断)。上次我们介绍了 qemu edu 驱动的编写过程,这里我们来介绍一下如何拦截 i440fx 的中断拦截 (tcg 加速下)。

这里在 qemu 8.1.2 的基础上进行了修改,实现了一个简单的中断拦截服务,通过 tcp 接受外面的指令来决定是否拦截对应的中断。

学校开了虚拟化可信化定制这一门课,蛮有意思的,课后给了几个大作业,一个是 QEMU edu 驱动的编写,一个是 QEMU 中断拦截的定制,还有一个是磁盘访问命令的定制。我做的是中断拦截的定制,但也涉及到了 edu 驱动的编写,因此分享一下 edu 设备驱动的编写(MMIO交互),并映射成 character device。

这篇文章将带你从开发环境开始,一路杀到用户空间的程序。

学校宿舍淋浴用的蓝牙水表近期迎来了固件更新,我们也被迫迁移到了新的 App, 新 App 不给权限还拒绝启动,甚为讨厌,因此打算拆下 App。

前一段时间有写过一个奇怪的爬虫,特写此文以记之。

Due to my poor key management, I lost the passphrase to master key backup that I can’t update the expiration of sub key. So I have to generate a new key. The old key will be deprecated at 2021-02-21T08:00:00.000Z(ISO Time). If you saw a signature signed after this date(which probably won’t happen), please contact me.

由于本人保管不力,导致口令丢失,私钥备份解密不能,无法更新 Sub Key 的有效期限,因此需要生成新的 Key,新 Key 启用时间(旧 Key 弃用时间)2021-02-21T08:00:00.000Z(ISO Time),旧 Key 在该时间节点后的一切签名请视为均无效签名。